Відмінності між версіями «Соколов Володимир Юрійович»

Матеріал з Київський столичний університет імені Бориса Грінченки

| Рядок 1: | Рядок 1: | ||

<div style="float:right;width:250px;background:#FFF;margin:15px;border: 1px solid #000; padding: 10px; padding-bottom:0;"> | <div style="float:right;width:250px;background:#FFF;margin:15px;border: 1px solid #000; padding: 10px; padding-bottom:0;"> | ||

<div style="text-align:center;font-weight:bold;">Соколов Володимир Юрійович</div> | <div style="text-align:center;font-weight:bold;">Соколов Володимир Юрійович</div> | ||

| + | <div style="text-align:center;"><strong>814</strong> балів (4-е місце) за 2019</div> | ||

<div style="text-align:center;"><strong>103</strong> балів (172-е місце) за 2018</div> | <div style="text-align:center;"><strong>103</strong> балів (172-е місце) за 2018</div> | ||

<div style="margin-left:60px;">[[File:orcid.png|24px]] [http://orcid.org/0000-0002-9349-7946 orcID]</div> | <div style="margin-left:60px;">[[File:orcid.png|24px]] [http://orcid.org/0000-0002-9349-7946 orcID]</div> | ||

| Рядок 64: | Рядок 65: | ||

</tr> | </tr> | ||

<tr> | <tr> | ||

| − | <th width="1%"> | + | <th width="1%">ID</th> |

| + | <th width="1%">Indices</th> | ||

<th>Назва</th> | <th>Назва</th> | ||

<th>Рік</th> | <th>Рік</th> | ||

| Рядок 70: | Рядок 72: | ||

<tr> | <tr> | ||

<td style="white-space: nowrap;"> | <td style="white-space: nowrap;"> | ||

| − | <div> | + | <div>10 ([http://elibrary.kubg.edu.ua/id/eprint/27219/ 27219])</div> |

| + | </td> | ||

| + | <td style="white-space: nowrap;"> | ||

<div>DOI: [https://doi.org/10.1007/978-3-030-16621-2_57 10.1007/978-3-030-16621-2_57]</div> | <div>DOI: [https://doi.org/10.1007/978-3-030-16621-2_57 10.1007/978-3-030-16621-2_57]</div> | ||

<div>EID: [http://www.scopus.com/record/display.url?origin=inward&eid=2-s2.0-85064552966 2-s2.0-85064552966]</div> | <div>EID: [http://www.scopus.com/record/display.url?origin=inward&eid=2-s2.0-85064552966 2-s2.0-85064552966]</div> | ||

| − | <div> | + | <div>ISSN: [https://portal.issn.org/resource/ISSN/2194-5357 2194-5357]</div> |

| − | + | ||

| − | + | ||

</td> | </td> | ||

<td>[https://link.springer.com/chapter/10.1007%2F978-3-030-16621-2_57 Implementation of Active Learning in the Master’s Program on Cybersecurity]</td> | <td>[https://link.springer.com/chapter/10.1007%2F978-3-030-16621-2_57 Implementation of Active Learning in the Master’s Program on Cybersecurity]</td> | ||

| Рядок 82: | Рядок 84: | ||

<tr> | <tr> | ||

<td style="white-space: nowrap;"> | <td style="white-space: nowrap;"> | ||

| − | <div> | + | <div>9 ([http://elibrary.kubg.edu.ua/id/eprint/29410/ 29410])</div> |

| + | </td> | ||

| + | <td style="white-space: nowrap;"> | ||

<div>DOI: [https://doi.org/10.15587/1729-4061.2019.181943 10.15587/1729-4061.2019.181943]</div> | <div>DOI: [https://doi.org/10.15587/1729-4061.2019.181943 10.15587/1729-4061.2019.181943]</div> | ||

<div>EID: [http://www.scopus.com/record/display.url?origin=inward&eid=2-s2.0-85075389262 2-s2.0-85075389262]</div> | <div>EID: [http://www.scopus.com/record/display.url?origin=inward&eid=2-s2.0-85075389262 2-s2.0-85075389262]</div> | ||

| − | <div>ISSN: [ | + | <div>ISSN: [https://portal.issn.org/resource/ISSN/1729-4061 1729-4061]</div> |

</td> | </td> | ||

<td>[http://journals.uran.ua/eejet/article/view/181943 Впровадження технології оптимізації індексування вузькоспеціалізованих термінів на базі фонетичного алгоритму Metaphone]</td> | <td>[http://journals.uran.ua/eejet/article/view/181943 Впровадження технології оптимізації індексування вузькоспеціалізованих термінів на базі фонетичного алгоритму Metaphone]</td> | ||

| Рядок 92: | Рядок 96: | ||

<tr> | <tr> | ||

<td style="white-space: nowrap;"> | <td style="white-space: nowrap;"> | ||

| − | <div> | + | <div>8 ([http://elibrary.kubg.edu.ua/id/eprint/27984/ 27984])</div> |

| + | </td> | ||

| + | <td style="white-space: nowrap;"> | ||

<div>DOI: [https://doi.org/10.28925/2663-4023.2019.4.90103 10.28925/2663-4023.2019.4.90103]</div> | <div>DOI: [https://doi.org/10.28925/2663-4023.2019.4.90103 10.28925/2663-4023.2019.4.90103]</div> | ||

<div>EID: [http://www.scopus.com/record/display.url?origin=inward&eid=2-s2.0-85072951424 2-s2.0-85072951424]</div> | <div>EID: [http://www.scopus.com/record/display.url?origin=inward&eid=2-s2.0-85072951424 2-s2.0-85072951424]</div> | ||

| − | <div> | + | <div>ISSN: [https://portal.issn.org/resource/ISSN/0302-9743 0302-9743]</div> |

| − | + | ||

| − | + | ||

</td> | </td> | ||

<td>[https://link.springer.com/chapter/10.1007%2F978-3-030-30859-9_2 Investigation of the IoT Device Lifetime with Secure Data Transmission]</td> | <td>[https://link.springer.com/chapter/10.1007%2F978-3-030-30859-9_2 Investigation of the IoT Device Lifetime with Secure Data Transmission]</td> | ||

| Рядок 104: | Рядок 108: | ||

<tr> | <tr> | ||

<td style="white-space: nowrap;"> | <td style="white-space: nowrap;"> | ||

| − | <div> | + | <div>7 ([http://elibrary.kubg.edu.ua/id/eprint/26822/ 26822])</div> |

| + | </td> | ||

| + | <td style="white-space: nowrap;"> | ||

<div>DOI: [https://doi.org/10.1109/infocommst.2018.8632151 10.1109/INFOCOMMST.2018.8632151]</div> | <div>DOI: [https://doi.org/10.1109/infocommst.2018.8632151 10.1109/INFOCOMMST.2018.8632151]</div> | ||

<div>EID: [http://www.scopus.com/record/display.url?origin=inward&eid=2-s2.0-85062891053 2-s2.0-85062891053]</div> | <div>EID: [http://www.scopus.com/record/display.url?origin=inward&eid=2-s2.0-85062891053 2-s2.0-85062891053]</div> | ||

<div>ISI: [http://apps.webofknowledge.com/InboundService.do?product=WOS&action=retrieve&mode=FullRecord&UT=000458659100109 000458659100109]</div> | <div>ISI: [http://apps.webofknowledge.com/InboundService.do?product=WOS&action=retrieve&mode=FullRecord&UT=000458659100109 000458659100109]</div> | ||

| − | |||

| − | |||

| − | |||

| − | |||

</td> | </td> | ||

<td>[http://elibrary.kubg.edu.ua/id/eprint/26822/ Monitoring Subsystem for Wireless Systems based on Miniature Spectrum Analyzers]</td> | <td>[http://elibrary.kubg.edu.ua/id/eprint/26822/ Monitoring Subsystem for Wireless Systems based on Miniature Spectrum Analyzers]</td> | ||

| Рядок 118: | Рядок 120: | ||

<tr> | <tr> | ||

<td style="white-space: nowrap;"> | <td style="white-space: nowrap;"> | ||

| − | <div> | + | <div>6 ([http://elibrary.kubg.edu.ua/id/eprint/27704/ 27704])</div> |

| + | </td> | ||

| + | <td style="white-space: nowrap;"> | ||

<div>DOI: [https://doi.org/10.5281/zenodo.3256223 10.5281/zenodo.3256223]</div> | <div>DOI: [https://doi.org/10.5281/zenodo.3256223 10.5281/zenodo.3256223]</div> | ||

<div>EID: [http://www.scopus.com/record/display.url?origin=inward&eid=2-s2.0-85068084320 2-s2.0-85068084320]</div> | <div>EID: [http://www.scopus.com/record/display.url?origin=inward&eid=2-s2.0-85068084320 2-s2.0-85068084320]</div> | ||

| + | |||

</td> | </td> | ||

<td>[http://elibrary.kubg.edu.ua/id/eprint/27704/ Men-in-the-Middle Attack Simulation on Low Energy Wireless Devices using Software Define Radio]</td> | <td>[http://elibrary.kubg.edu.ua/id/eprint/27704/ Men-in-the-Middle Attack Simulation on Low Energy Wireless Devices using Software Define Radio]</td> | ||

| Рядок 126: | Рядок 131: | ||

</tr> | </tr> | ||

<tr> | <tr> | ||

| + | <td style="white-space: nowrap;"> | ||

| + | <div>5 ([http://elibrary.kubg.edu.ua/id/eprint/27702/ 27702])</div> | ||

| + | </td> | ||

<td style="white-space: nowrap;"> | <td style="white-space: nowrap;"> | ||

| − | |||

<div>DOI: [https://doi.org/10.5281/zenodo.3256219 10.5281/zenodo.3256219]</div> | <div>DOI: [https://doi.org/10.5281/zenodo.3256219 10.5281/zenodo.3256219]</div> | ||

<div>EID: [http://www.scopus.com/record/display.url?origin=inward&eid=2-s2.0-85068053861 2-s2.0-85068053861]</div> | <div>EID: [http://www.scopus.com/record/display.url?origin=inward&eid=2-s2.0-85068053861 2-s2.0-85068053861]</div> | ||

| Рядок 136: | Рядок 143: | ||

<tr> | <tr> | ||

<td style="white-space: nowrap;"> | <td style="white-space: nowrap;"> | ||

| − | <div> | + | <div>4</div> |

| + | </td> | ||

| + | <td style="white-space: nowrap;"> | ||

<div>DOI: [https://doi.org/10.1109/infocommst.2017.8246463 10.1109/INFOCOMMST.2017.8246463]</div> | <div>DOI: [https://doi.org/10.1109/infocommst.2017.8246463 10.1109/INFOCOMMST.2017.8246463]</div> | ||

<div>EID: [http://www.scopus.com/record/display.url?origin=inward&eid=2-s2.0-85046096370 2-s2.0-85046096370]</div> | <div>EID: [http://www.scopus.com/record/display.url?origin=inward&eid=2-s2.0-85046096370 2-s2.0-85046096370]</div> | ||

<div>ISI: [http://apps.webofknowledge.com/InboundService.do?product=WOS&action=retrieve&mode=FullRecord&UT=000426514100127 000426514100127]</div> | <div>ISI: [http://apps.webofknowledge.com/InboundService.do?product=WOS&action=retrieve&mode=FullRecord&UT=000426514100127 000426514100127]</div> | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

</td> | </td> | ||

| − | <td>[ | + | <td>[http://ieeexplore.ieee.org/document/8246463/ Scheme for Dynamic Channel Allocation with Interference Reduction in Wireless Sensor Network]</td> |

<td>2017</td> | <td>2017</td> | ||

</tr> | </tr> | ||

<tr> | <tr> | ||

| + | <td style="white-space: nowrap;"> | ||

| + | <div>3</div> | ||

| + | </td> | ||

<td style="white-space: nowrap;"> | <td style="white-space: nowrap;"> | ||

<div>DOI: [https://doi.org/10.1109/ICATT.2017.7972671 10.1109/ICATT.2017.7972671]</div> | <div>DOI: [https://doi.org/10.1109/ICATT.2017.7972671 10.1109/ICATT.2017.7972671]</div> | ||

<div>EID: [http://www.scopus.com/record/display.url?origin=inward&eid=2-s2.0-85027453269 2-s2.0-85027453269]</div> | <div>EID: [http://www.scopus.com/record/display.url?origin=inward&eid=2-s2.0-85027453269 2-s2.0-85027453269]</div> | ||

<div>ISI: [http://apps.webofknowledge.com/InboundService.do?product=WOS&action=retrieve&mode=FullRecord&UT=000426507800086 000426507800086]</div> | <div>ISI: [http://apps.webofknowledge.com/InboundService.do?product=WOS&action=retrieve&mode=FullRecord&UT=000426507800086 000426507800086]</div> | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

</td> | </td> | ||

| − | <td>[ | + | <td>[http://ieeexplore.ieee.org/document/7972671/ Experimental Evaluation of the Shading Effect of Accelerating Lens in Azimuth Plane]</td> |

<td>2017</td> | <td>2017</td> | ||

</tr> | </tr> | ||

<tr> | <tr> | ||

| + | <td style="white-space: nowrap;"> | ||

| + | <div>2</div> | ||

| + | </td> | ||

<td style="white-space: nowrap;"> | <td style="white-space: nowrap;"> | ||

<div>DOI: [https://doi.org/10.1109/ICATT.2015.7136852 10.1109/ICATT.2015.7136852]</div> | <div>DOI: [https://doi.org/10.1109/ICATT.2015.7136852 10.1109/ICATT.2015.7136852]</div> | ||

<div>EID: [http://www.scopus.com/record/display.url?origin=inward&eid=2-s2.0-84939458540 2-s2.0-84939458540]</div> | <div>EID: [http://www.scopus.com/record/display.url?origin=inward&eid=2-s2.0-84939458540 2-s2.0-84939458540]</div> | ||

<div>ISI: [http://apps.webofknowledge.com/InboundService.do?product=WOS&action=retrieve&mode=FullRecord&UT=000381609800077 000381609800077]</div> | <div>ISI: [http://apps.webofknowledge.com/InboundService.do?product=WOS&action=retrieve&mode=FullRecord&UT=000381609800077 000381609800077]</div> | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

</td> | </td> | ||

| − | <td>[ | + | <td>[http://ieeexplore.ieee.org/document/7136852/ Modified Accelerating Lens as a Means of Increasing the Throughput, Range and Noise Immunity of IEEE 802.11 Systems]</td> |

<td>2015</td> | <td>2015</td> | ||

</tr> | </tr> | ||

<tr> | <tr> | ||

| + | <td style="white-space: nowrap;"> | ||

| + | <div>1</div> | ||

| + | </td> | ||

<td style="white-space: nowrap;"> | <td style="white-space: nowrap;"> | ||

<div>DOI: [https://doi.org/10.1109/ICATT.2013.6650715 10.1109/ICATT.2013.6650715]</div> | <div>DOI: [https://doi.org/10.1109/ICATT.2013.6650715 10.1109/ICATT.2013.6650715]</div> | ||

<div>EID: [http://www.scopus.com/record/display.url?origin=inward&eid=2-s2.0-84898619015 2-s2.0-84898619015]</div> | <div>EID: [http://www.scopus.com/record/display.url?origin=inward&eid=2-s2.0-84898619015 2-s2.0-84898619015]</div> | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

</td> | </td> | ||

| − | <td>[ | + | <td>[http://ieeexplore.ieee.org/document/6650715/ Research Results of the Impact of Spatial and Polarization Value of the Antennas on Network Capacity of Wireless Channels Standard IEEE 802.11]</td> |

<td>2013</td> | <td>2013</td> | ||

</tr> | </tr> | ||

| Рядок 269: | Рядок 263: | ||

</tr> | </tr> | ||

<tr> | <tr> | ||

| − | <td> | + | <td>—</td> |

| − | + | ||

| − | + | ||

<td>[http://elibrary.kubg.edu.ua/id/eprint/29420 Analysis of Implementation Results of the Distributed Access Control System]</td> | <td>[http://elibrary.kubg.edu.ua/id/eprint/29420 Analysis of Implementation Results of the Distributed Access Control System]</td> | ||

<td>2019</td> | <td>2019</td> | ||

</tr> | </tr> | ||

<tr> | <tr> | ||

| − | <td> | + | <td>—</td> |

| − | + | ||

| − | + | ||

<td>[http://elibrary.kubg.edu.ua/id/eprint/29429 Investigation of Availability of Wireless Access Points based on Embedded Systems]</td> | <td>[http://elibrary.kubg.edu.ua/id/eprint/29429 Investigation of Availability of Wireless Access Points based on Embedded Systems]</td> | ||

<td>2019</td> | <td>2019</td> | ||

| Рядок 284: | Рядок 274: | ||

<tr> | <tr> | ||

<td> | <td> | ||

| − | |||

<div>DOI: [https://doi.org/10.28925/2663-4023.2019.4.90103 10.28925/2663-4023.2019.4.90103]</div> | <div>DOI: [https://doi.org/10.28925/2663-4023.2019.4.90103 10.28925/2663-4023.2019.4.90103]</div> | ||

</td> | </td> | ||

| Рядок 292: | Рядок 281: | ||

<tr> | <tr> | ||

<td> | <td> | ||

| − | |||

<div>DOI: [https://doi.org/10.28925/2663-4023.2019.3.626 10.28925/2663-4023.2019.3.626]</div> | <div>DOI: [https://doi.org/10.28925/2663-4023.2019.3.626 10.28925/2663-4023.2019.3.626]</div> | ||

</td> | </td> | ||

| Рядок 300: | Рядок 288: | ||

<tr> | <tr> | ||

<td> | <td> | ||

| − | |||

<div>DOI: [https://doi.org/10.28925/2663-4023.2018.2.3146 10.28925/2663-4023.2018.2.3146]</div> | <div>DOI: [https://doi.org/10.28925/2663-4023.2018.2.3146 10.28925/2663-4023.2018.2.3146]</div> | ||

</td> | </td> | ||

| Рядок 308: | Рядок 295: | ||

<tr> | <tr> | ||

<td> | <td> | ||

| − | |||

<div>DOI: [https://doi.org/10.31435/rsglobal_wos/12062018/5734 10.31435/rsglobal_wos/12062018/5734]</div> | <div>DOI: [https://doi.org/10.31435/rsglobal_wos/12062018/5734 10.31435/rsglobal_wos/12062018/5734]</div> | ||

| − | |||

| − | |||

| − | |||

| − | |||

</td> | </td> | ||

<td>[http://elibrary.kubg.edu.ua/24138/ Using 2.4 GHz Wireless Botnets to Implement Denial-of-Service Attacks]</td> | <td>[http://elibrary.kubg.edu.ua/24138/ Using 2.4 GHz Wireless Botnets to Implement Denial-of-Service Attacks]</td> | ||

| Рядок 320: | Рядок 302: | ||

<tr> | <tr> | ||

<td> | <td> | ||

| − | |||

<div>DOI: [https://doi.org/10.5281/zenodo.2528801 10.5281/zenodo.2528801]</div> | <div>DOI: [https://doi.org/10.5281/zenodo.2528801 10.5281/zenodo.2528801]</div> | ||

| − | |||

| − | |||

| − | |||

</td> | </td> | ||

<td>[http://elibrary.kubg.edu.ua/24050/ Low-Cost Spectrum Analyzers for Channel Allocation in Wireless Networks 2.4 GHz Range]</td> | <td>[http://elibrary.kubg.edu.ua/24050/ Low-Cost Spectrum Analyzers for Channel Allocation in Wireless Networks 2.4 GHz Range]</td> | ||

| Рядок 342: | Рядок 320: | ||

<tr> | <tr> | ||

<td> | <td> | ||

| − | |||

<div>DOI: [https://doi.org/10.5281/zenodo.3233292 10.5281/zenodo.3233292]</div> | <div>DOI: [https://doi.org/10.5281/zenodo.3233292 10.5281/zenodo.3233292]</div> | ||

<div>ISBN: 978-617-7783-02-1</div> | <div>ISBN: 978-617-7783-02-1</div> | ||

| Рядок 351: | Рядок 328: | ||

<tr> | <tr> | ||

<td> | <td> | ||

| − | |||

<div>DOI: [https://doi.org/10.5281/zenodo.3229906 10.5281/zenodo.3229906]</div> | <div>DOI: [https://doi.org/10.5281/zenodo.3229906 10.5281/zenodo.3229906]</div> | ||

</td> | </td> | ||

| Рядок 359: | Рядок 335: | ||

<tr> | <tr> | ||

<td> | <td> | ||

| − | |||

<div>DOI: [https://doi.org/10.5281/zenodo.2647747 10.5281/zenodo.2647747]</div> | <div>DOI: [https://doi.org/10.5281/zenodo.2647747 10.5281/zenodo.2647747]</div> | ||

</td> | </td> | ||

| Рядок 366: | Рядок 341: | ||

</tr> | </tr> | ||

<tr> | <tr> | ||

| − | <td> | + | <td>—</td> |

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

<td>[http://elibrary.kubg.edu.ua/id/eprint/26190 Технологія забезпечення об’єктивного контролю захищеності корпоративних інформаційно-телекомунікаційних систем і мереж]</td> | <td>[http://elibrary.kubg.edu.ua/id/eprint/26190 Технологія забезпечення об’єктивного контролю захищеності корпоративних інформаційно-телекомунікаційних систем і мереж]</td> | ||

<td>2018</td> | <td>2018</td> | ||

| Рядок 376: | Рядок 347: | ||

<tr> | <tr> | ||

<td> | <td> | ||

| − | |||

<div>DOI: [https://doi.org/10.5281/zenodo.2575458 10.5281/zenodo.2575458]</div> | <div>DOI: [https://doi.org/10.5281/zenodo.2575458 10.5281/zenodo.2575458]</div> | ||

| − | |||

| − | |||

| − | |||

| − | |||

</td> | </td> | ||

<td>[http://elibrary.kubg.edu.ua/id/eprint/24993 Analysis of Recent Attacks based on Social Engineering Techniques]</td> | <td>[http://elibrary.kubg.edu.ua/id/eprint/24993 Analysis of Recent Attacks based on Social Engineering Techniques]</td> | ||

| Рядок 388: | Рядок 354: | ||

<tr> | <tr> | ||

<td> | <td> | ||

| − | |||

<div>DOI: [https://doi.org/10.28925/2663-4023.2018.1.616 10.28925/2663-4023.2018.1.616]</div> | <div>DOI: [https://doi.org/10.28925/2663-4023.2018.1.616 10.28925/2663-4023.2018.1.616]</div> | ||

| − | |||

</td> | </td> | ||

<td>[http://elibrary.kubg.edu.ua/id/eprint/25665 Методика протидії соціальному інжинірингу на об’єктах інформаційної діяльності]</td> | <td>[http://elibrary.kubg.edu.ua/id/eprint/25665 Методика протидії соціальному інжинірингу на об’єктах інформаційної діяльності]</td> | ||

Версія за 13:12, 9 липня 2020

Соколов Володимир Юрійович

814 балів (4-е місце) за 2019

103 балів (172-е місце) за 2018

Науково-дослідницька діяльність

| Індекси цитування | ||||

|---|---|---|---|---|

| Джерело | Бібліографічні посилання | h-індекс | Дата | |

| Google Scholar | 40 | 4 | 18.12.2019 | |

| Research Gate | 28 | 3 | 22.12.2019 | |

| Scopus | 10 | 2 | 22.12.2019 | |

| Publons | 4 | 1 | 22.12.2019 | |

| Mendeley | 62 | 2 | 22.12.2019 | |

| Scinapse | 4 | 1 | 22.12.2019 | |

| Монографії (колективні) | ||

|---|---|---|

| IDs | Назва | Рік |

|

ISBN: 978-83-63680-28-2 (Poland)

|

Підвищення швидкодії аналізаторів спектру на базі RISC процесорів Atmel Atmega328 і ARM Cortex-M3 | 2019 |

| Методи забезпечення гарантоздатності і функціональної безпеки безпроводової інфраструктури на основі апаратного розділення абонентів | 2019 | |

| Інші статті (не входять ні до фахових, ні до наукових) | ||

|---|---|---|

| IDs | Назва | Рік |

|

ISBN: 978-617-7783-02-1

|

Normalized Method for Threats Assessing for Distributed Wireless Systems | 2019 |

| Safe Monitoring System for Wireless Networks based on the Merkle Tree | 2019 | |

| Overview of the Course in “Wireless and Mobile Security” | 2019 | |

| — | Технологія забезпечення об’єктивного контролю захищеності корпоративних інформаційно-телекомунікаційних систем і мереж | 2018 |

| Analysis of Recent Attacks based on Social Engineering Techniques | 2018 | |

| Методика протидії соціальному інжинірингу на об’єктах інформаційної діяльності | 2018 | |

| Участь у міжнародних програмах академічної мобільності | ||||

|---|---|---|---|---|

| ID | Назва організації | Назва проекту | Роль учасника | Період реалізації |

| 170 | International Center of Informatics and Computer Science (ICICS) | Men-in-the-Middle Attack Simulation on Low Energy Wireless Devices using Software Define Radio | Учасник проекту | 16.01.2019–16.12.2020 |

| Заявки на отримання грантів | |||||

|---|---|---|---|---|---|

| ID | Назва проекту | Грантодавач | Вид гранту | Результат | Рік |

| 262 | Research Funding for Data Collection on Consolidation | Internet Society Consolidation Team | Індивідуальний | Відхилений | 2019 |

| 296 | Men-in-the-Middle Attack Simulation on Low Energy Wireless Devices using Software Define Radio | International Center of Informatics and Computer Science (ICICS) | Індивідуальний | Виграний | 2019 |

| Конференції | |||||

|---|---|---|---|---|---|

| ID | Назва | Тема доповіді | Місце | Документ, що засвідчує | Дата |

| 4380 | VI International Scientific and Practical Conference Problems of Infocommunications. Science and Technology (PIC S&T’2019) | Investigation of Availability of Wireless Access Points Based on Embedded Systems | Kyiv, Ukraine |

|

10.10.2019 |

| 3995 | II International Conference on Computer Science, Engineering and Education Applications (ICCSEEA’2019) | Implementation of Active Learning in the Master’s Program on Cybersecurity | Київ, Україна |

|

26.01.2019 |

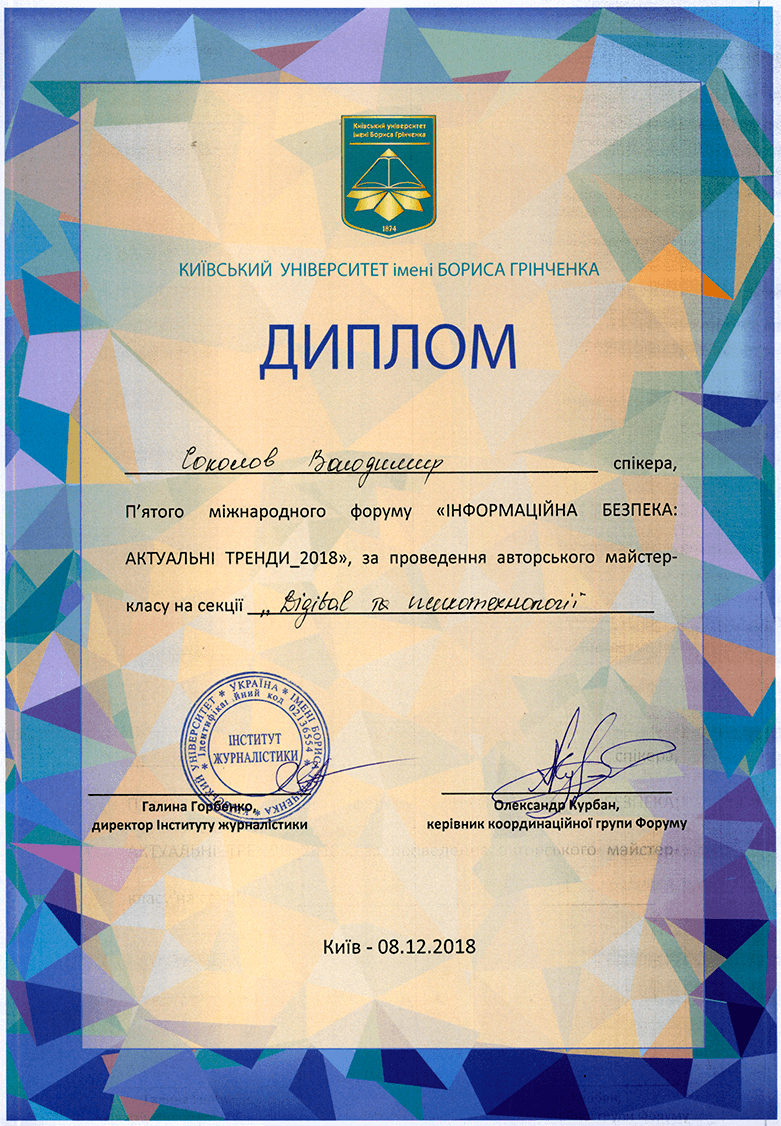

| 3580 | V Щорічний міжнародний форум фахівців із інформаційної безпеки «Інформаційна безпека: актуальні тренди — 2018» | Безпечність користувачів безпроводових технологій | Київ, Україна |

|

08.12.2018 |

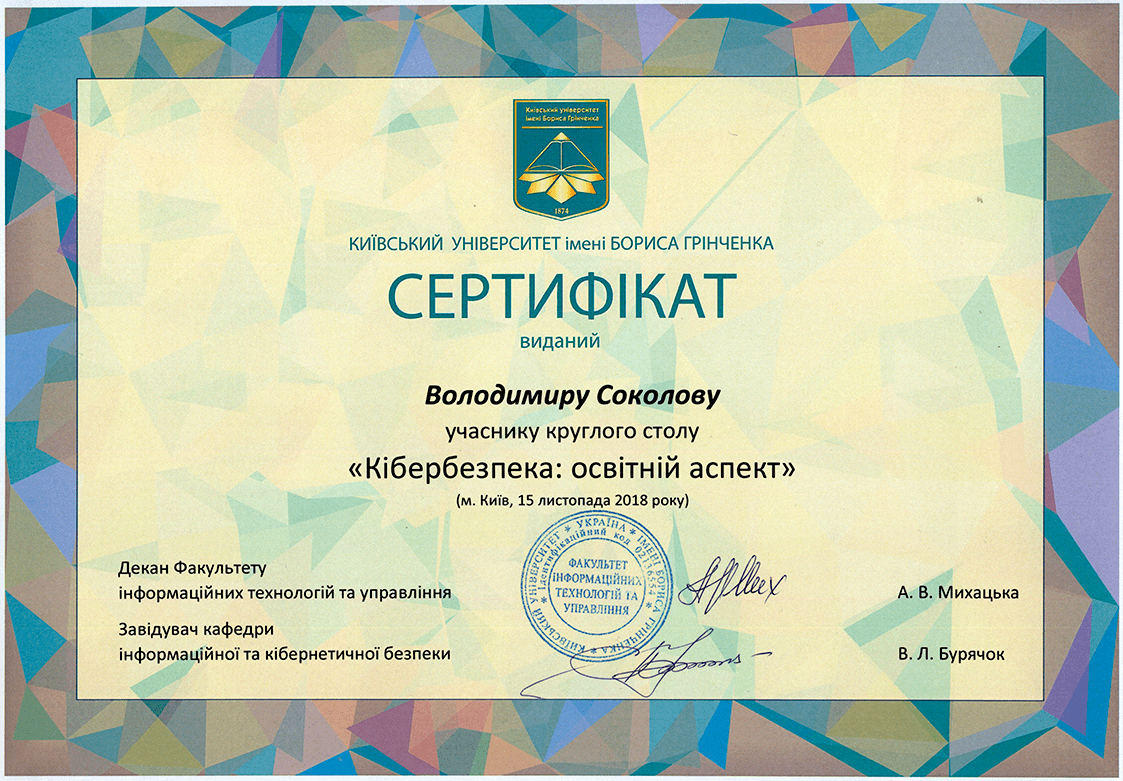

| 3425 | Круглий стіл «Кібербезпека: освітній аспект» | Імплементація світових методик активного навчання у магістерську програму зі спеціальності 125 «Кібербезпека» | Київ, Україна |

|

15.11.2018 |

| 3424 | Міжнародна науково-практична конференція «Blockchain: погляд вчених» | Система моніторингу безпроводових мереж на базі дерева Меркла | Київ, Україна |

|

24.10.2018 |

| 3394 | V International Scientific and Practical Conference Problems of Infocommunications. Science and Technology (PIC S&T’2018) | Monitoring Subsystem for Wireless Systems based on Miniature Spectrum Analyzers | Kharkiv, Ukraine |

|

09.10.2018 |

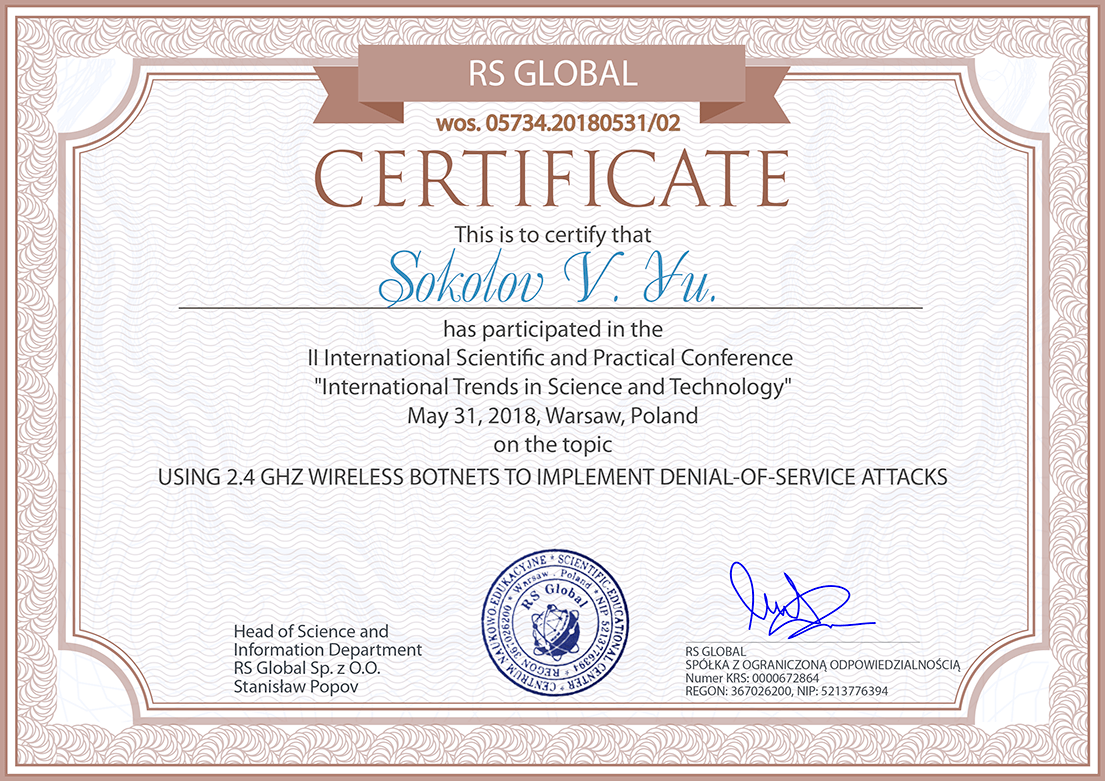

| 3395 | II International Scientific and Practical Conference "International Trends in Science and Technology" | Using 2.4 GHz Wireless Botnets to Implement Denial-of-Service Attacks | Warsaw, Poland |

|

31.05.2018 |

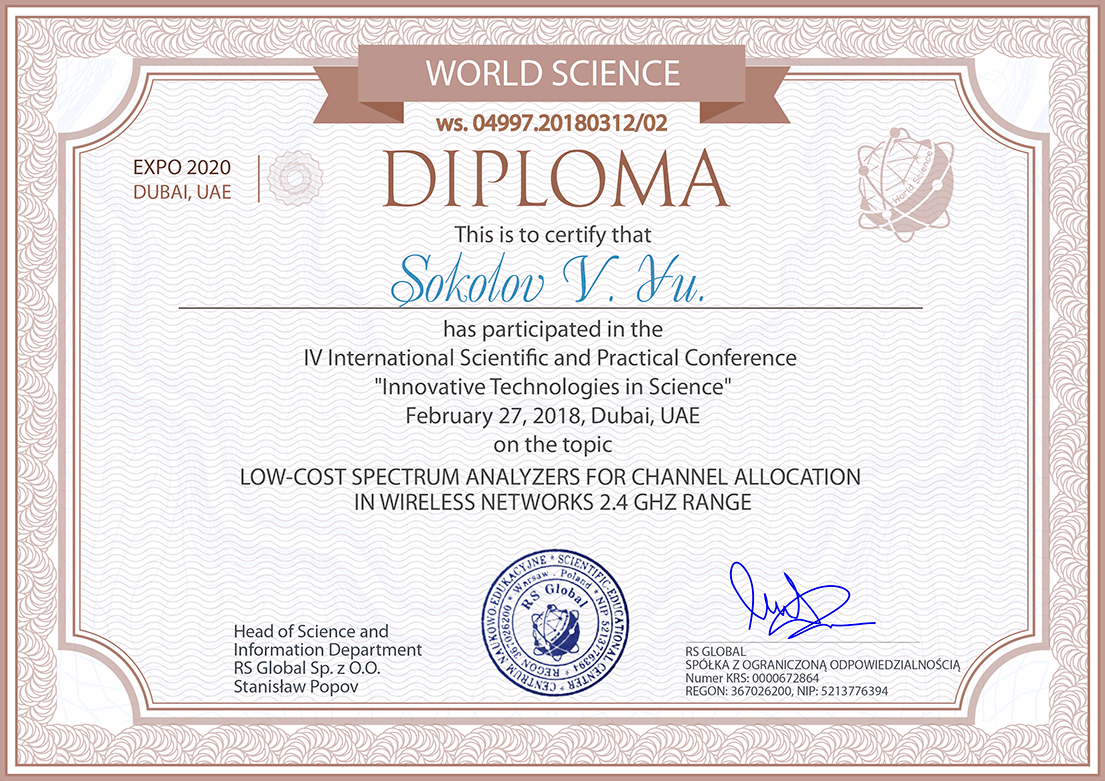

| 3396 | IV International Scientific and Practical Conference "Innovative Technologies in Science" | Low-Cost Spectrum Analyzers for Channel Allocation in Wireless Networks 2.4 GHz Range | Dubai, UAE |

|

27.02.2018 |

Професійний розвиток

| Захист кандидатської дисертації | ||||||

|---|---|---|---|---|---|---|

| ID | Науковий керівник | Тема дисертації | Наукова спеціальність, місце захисту | Наукова спеціальність, місце, форма, роки навчання в аспірантурі | Копія диплому | Рік захисту |

| 63 | Бурячок Володимир Леонідович, д.т.н., професор | Методи і засоби підвищення інформаційної та функціональної безпеки безпроводових мереж передавання даних | 05.13.06 "Інформаційні технологій", Інститут телекомунікацій і глобального інформаційного простору НАН України (Київ) | 05.13.21 "Системи захисту інформації", Державний університет телекомунікацій (Київ), денна, 2005–2008 |  |

2019 |

| Підвищення кваліфікації | ||||

|---|---|---|---|---|

| ID | Назва модулю | Місце | Документ, що засвідчує | Дата |

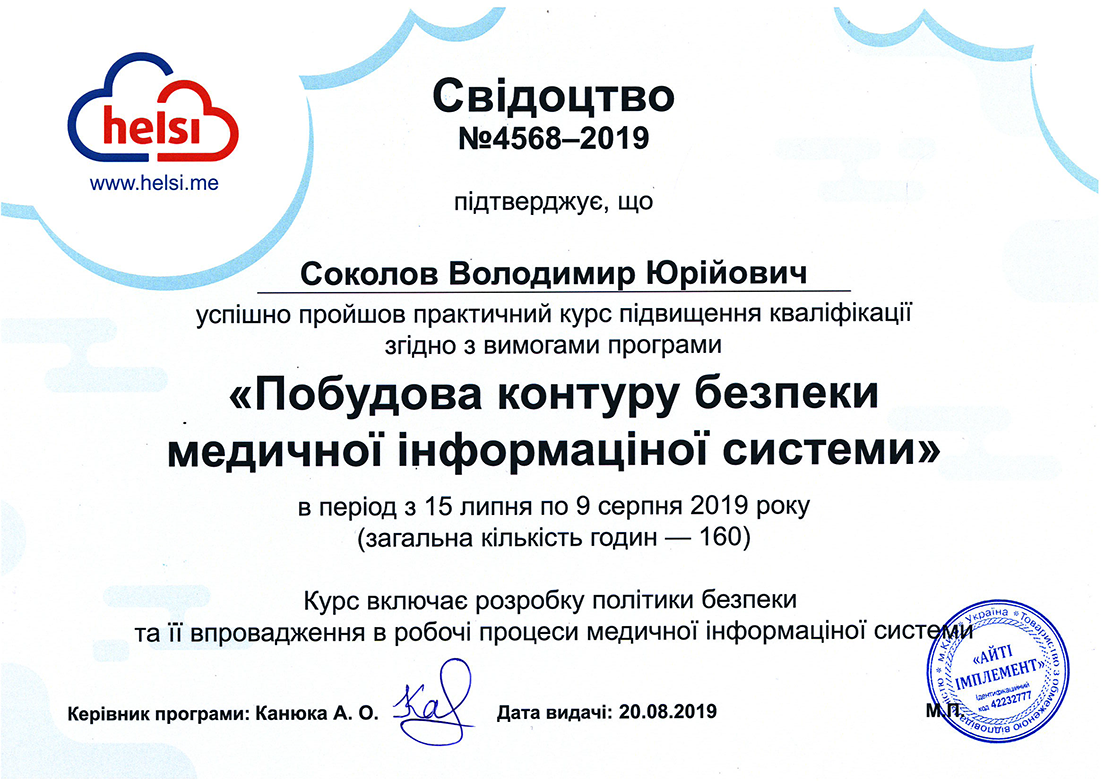

| 3270, 3274 |

Побудова контуру безпеки медичної інформаційної системи | Київ, Україна |

|

20.08.2019 |

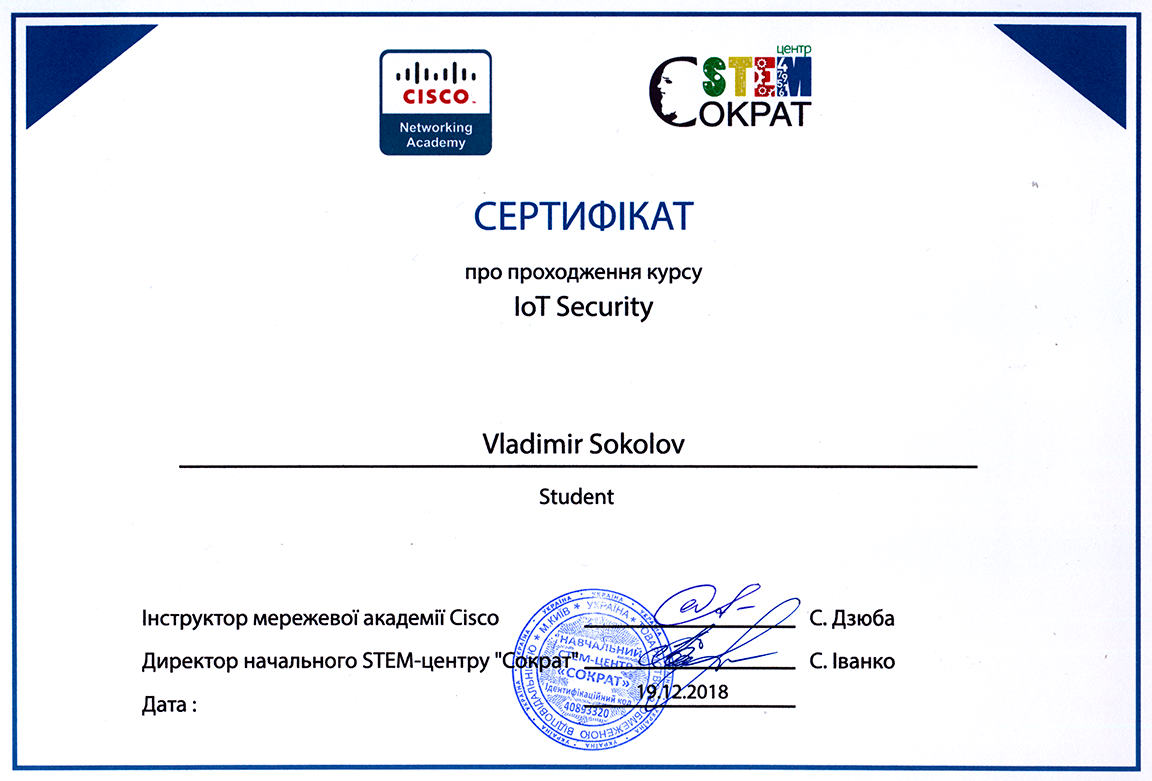

| 2811 | Cource “IoT Security” (Cisco) | Kyiv, Ukraine |

|

19.12.2018 |

| 2719 | Дослідницький модуль | Київ, Україна |

|

29.11.2018 |

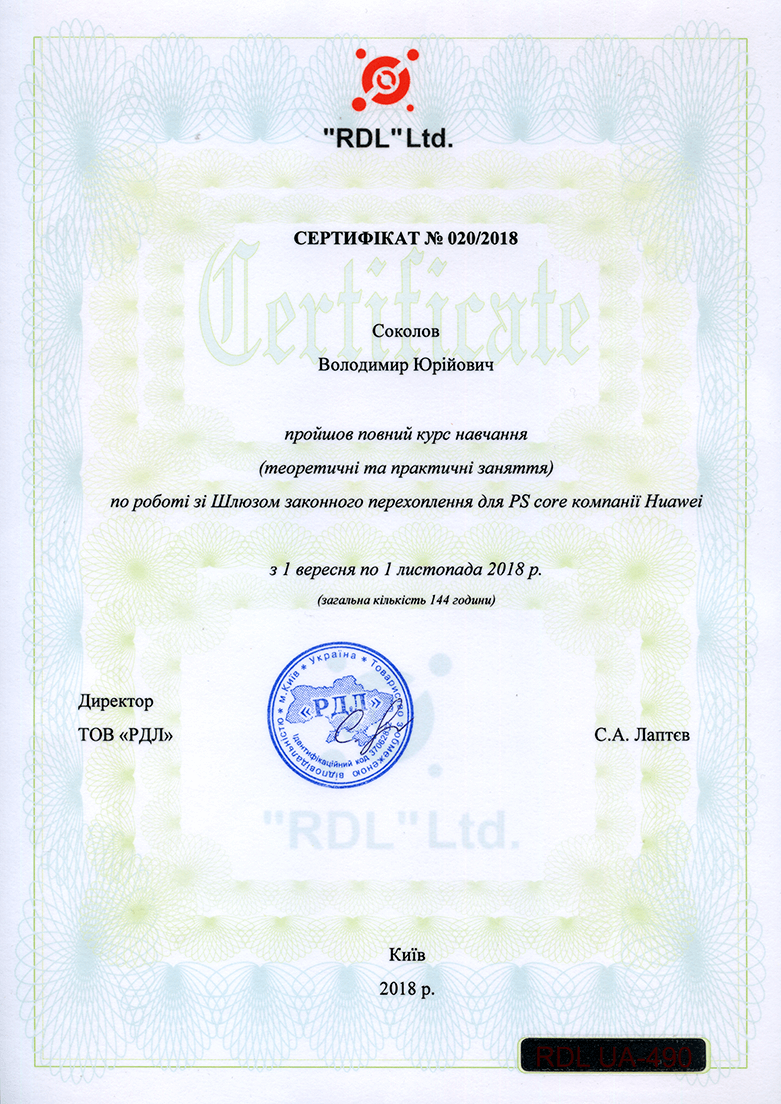

| 2800 | Курс «Робота зі шлюзом законного перехоплення для PS Core компанії Huawei» | Київ, Україна |

|

01.11.2018 |

| 2802 | Курс «Налаштування та експлуатація віртуального середовища кіберполігонів» | Львів, Україна |

|

28.09.2018 |

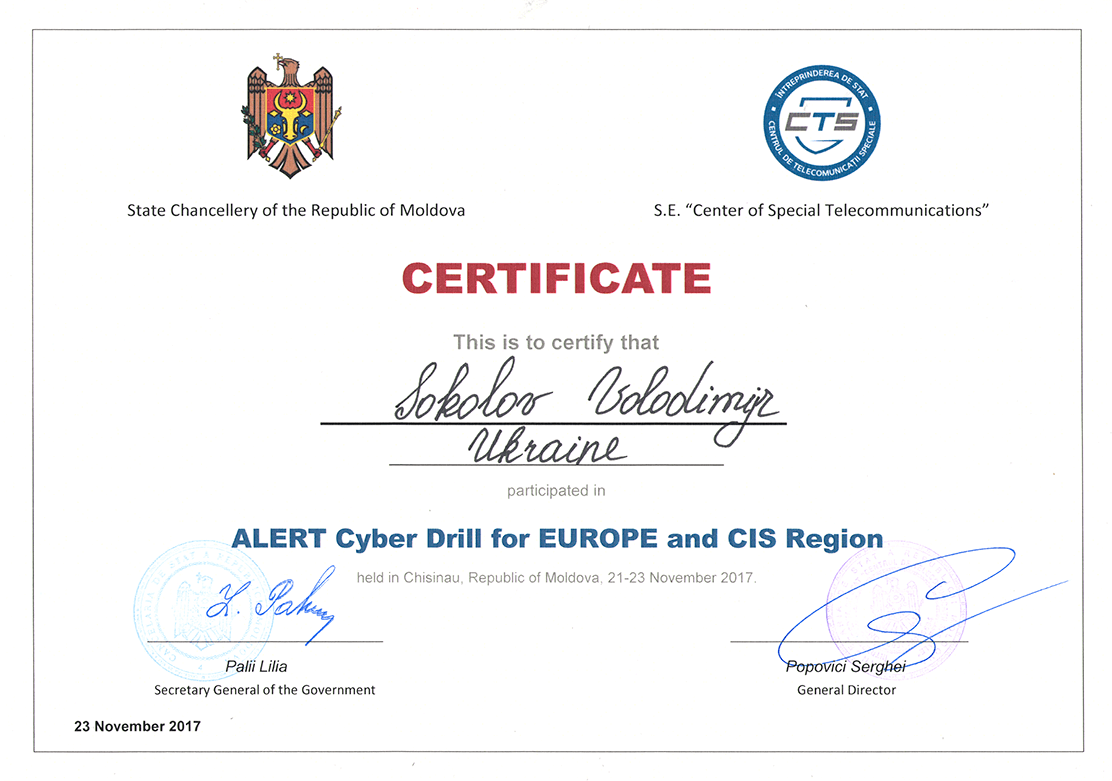

| 2810 | Alert Cyber Drill for Europe and CIS Region | Chisinau, Moldova |

|

21.11.2017 |

| 2809 | International Workshop in Cyber Security | Karlskrona, Sweden |

|

13.11.2017 |

| 2808 | Course “Wireless and Mobile Security” | Karlskrona, Sweden |

|

12.11.2017 |

| 2807 | International Workshop “Advanced Malware Analysis” | Karlskrona, Sweden |

|

22.10.2017 |

| 2806 | International Workshop “Secure Software Development” | Wroclaw, Poland |

|

03.10.2017 |

| 2805 | International Workshop “OpenStack Remote Security Laboratory (ReSeLa+)” | Karlskrona, Sweden |

|

17.09.2017 |

| 2804 | HP ATA — Networks | Kyiv, Ukraine |

|

25.05.2016 |

| 2803 | Training Session “Wireless and Mobile Security” | Saint Petersburg, Russia |

|

04.04.2016 |

| 2799 | Training Session “Project Management, Teachers Training for the Web Security Course” | Budenheim, Germany |

|

14.12.2015 |

| 2801 | Напрям «Експлуатація комплексів та систем захисту інформації» | Київ, Україна |

|

26.12.2014 |

Викладацька діяльність

| Підручники, навчальні посібники (колективні) | ||

|---|---|---|

| ID | Назва | Рік |

| 27294 | Безпека безпровідних і мобільних мереж | 2019 |

| 27191 | Технології забезпечення безпеки мережевої інфраструктури | 2019 |

| Навчальні та методичні матеріали | ||

|---|---|---|

| ID | Назва | Рік |

| 27053 | Ініціатива CDIO | 2019 |

| 29432 | Керівництво по eduScrum. Правила гри | 2019 |

| Рейтинг викладачів серед студентів | |||

|---|---|---|---|

| ID | Підрозділ | Оцінка студентів | Дата |

| 2290 | Кафедра інформаційної та кібернетичної безпеки | 4,88 | 27.12.2018 |